WLAN

Wireless LAN (Wireless Local Area Network, WLAN, Kabelloses Lokales Netzwerk) bezeichnet ein "drahtloses" lokales Funknetz, wobei meistens ein Standard der IEEE 802.11-Familie gemeint ist.

Betriebsart

Ein WLAN kann auf zwei Arten (Modi) betrieben werden - im Infrastruktur-Modus oder im Ad-hoc-Modus.

Im Infrastruktur-Modus wird eine Basisstation, häufig ein Wireless Access Point, speziell ausgezeichnet. Er koordiniert die einzelnen Netzknoten. Da WLAN auf der Sicherungsschicht (Schicht 2 im OSI-Modell) dasselbe Protokoll wie Ethernet verwendet, kann über einen Wireless Access Point mit Ethernet-Anschluss leicht eine Verbindung zu kabelgebundenen Netzen hergestellt werden. Ab Schicht 3 im OSI-Modell (z. B. IP-Ebene) ist es somit unerheblich, ob ein Rechner über kabelgebundenes Ethernet oder über WLAN angeschlossen ist. Infrastrukturnetze erfordern, implementiert man sie sinnvoll, mehr Planung. OLSR ist ein spezielles Ad-hoc-Protokoll.

Im Ad-hoc-Modus ist keine Station besonders ausgezeichnet, sondern alle sind gleichwertig. Ad-Hoc-Netze lassen sich schnell und ohne großen Aufwand aufbauen. Es ist nicht vorgesehen, dass Pakete weitergereicht werden. Es kann also vorkommen, dass ein physisch zentral stehender Computer das gesamte Netz erreichen kann, ein Computer am Randbereich jedoch nur einen Teil.

WLANs nach IEEE 802.11 und HIPERLAN unterstützen beide Betriebsmodi. Gerade in WPANs werden gerne Ad-Hoc-Verfahren eingesetzt.

Datensicherheit

Verschlüsselung

Teil des WLAN-Standards IEEE 802.11 ist Wired Equivalent Privacy (WEP), ein Sicherheitsstandard, der den RC4-Algorithmus enthält. Die enthaltene Verschlüsselung mit einem nur 40 Bit bzw. 104 Bit, bei einigen Herstellern auch 128 Bit oder 232 Bit langen statischen Schlüssel, reicht jedoch selbst bei 232 Bit (256 Bit genannt) längst nicht aus. Durch das Sammeln von Schlüsselpaaren sind Known-Plaintext-Attacken möglich. Es gibt frei erhältliche Programme, die sogar ohne vollständigen Paketdurchlauf in der Lage sind, einen schnellen Rechner vorausgesetzt, das Passwort zu entschlüsseln, wobei das bei einem 232-Bit-Schlüssel etwas dauern kann, aber eben nicht unmöglich ist. Jeder Nutzer des Netzes kann den gesamten Verkehr zudem mitlesen. Die Kombination von RC4 und CRC wird als mathematisch unsicher betrachtet.

Aus diesen Gründen haben sich technische Ergänzungen entwickelt, etwa WEPplus, Wi-Fi Protected Access (WPA) als Vorgriff und Teilmenge zu 802.11i, Fast Packet Keying, Extensible Authentication Protocol (EAP), Kerberos oder High Security Solution, die alle mehr oder weniger gut das Sicherheitsproblem von WLAN verkleinern.

Der Nachfolger des WEP ist der neue Sicherheitsstandard 802.11i. Er bietet eine erhöhte Sicherheit durch die Verwendung von TKIP bei WPA bzw. Advanced Encryption Standard (AES) bei WPA2 und gilt zur Zeit als nicht zu entschlüsseln, solange man bei der Einrichtung keine trivialen Passwörter verwendet, die über eine Wörterbuch-Attacke geknackt werden können. Als Empfehlung kann gelten, mit einem Passwortgenerator Passwörter zu erzeugen, die Buchstaben in Groß- und Kleinschreibung, Zahlen und Sonderzeichen enthalten und nicht kürzer als 32 Zeichen sind.

WPA2 ist das Äquivalent der WiFi zu 802.11i, das mit dem Verschlüsselungsalgorithmus AES (Advanced Encryption Standard mit Schlüssellängen von 256 Bit) arbeitet und in neueren Geräten meist unterstützt wird. Ein genaues Betrachten der technischen Daten, um herauszufinden, ob WPA2 auch tatsächlich unterstützt wird, empfiehlt sich allerdings vor dem Kauf. Einige Geräte lassen sich durch Austausch der Firmware mit WPA2-Unterstützung nachrüsten. Jedoch erfolgt hier meist die Verschlüsselung ohne Hardwarebeschleunigung, so dass diese Zugewinne an Sicherheit durch starke Einbußen bei der Geschwindigkeit erkauft werden.

Eine alternative Herangehensweise besteht darin, die Verschlüsselung komplett auf IP-Ebene zu verlagern. Hierbei wird der Datenverkehr beispielsweise durch die Verwendung von IPsec oder auch durch einen VPN-Tunnel geschützt. Besonders in freien Funknetzen werden so die Inkompatibilitäten verschiedener Hardware umgangen, eine zentrale Benutzerverwaltung vermieden und der offene Charakter des Netzes gewahrt.

Beim so genannten WarWalking werden mit einem WLAN-fähigen Notebook oder PDA offene WLAN-Netze gesucht. Diese können dann mit Kreide markiert werden (WarChalking). Das Ziel ist hierbei, Sicherheitslücken aufzudecken und dem Betreiber zu melden und die Verbreitung von WLAN zu untersuchen. Natürlich gibt es auch Personen, die dies zum eigenen Vorteil (kostenlos und unter fremdem Namen surfen) ausnutzen. Fährt man bei der Suche eines WLAN-Netzes mit einem Auto, so spricht man von WarDriving.

Authentifizierung

Extensible Authentication Protocol ist ein Protokoll zur Authentifizierung von Clients. Es kann zur Nutzerverwaltung auf RADIUS-Server zurückgreifen. EAP wird hauptsächlich innerhalb von WPA für größere WLAN-Installationen eingesetzt.

Reichweite und Antennen 54 MBit WLAN-PCI-Karte (802.11b/g)

Die Antennen handelsüblicher 802.11 Endgeräte lassen 30 bis 100 Meter Reichweite auf freier Fläche erwarten. Mit neuester Technik lassen sich sogar 80 Meter in geschlossenen Räumen erreichen. Mehr Informationen im Hauptartikel WLAN-Antennen.

Bessere WLAN-Hardware sollte den Anschluss einer externen Antenne erlauben. Mit externen Rundstrahlantennen lassen sich bei Sichtkontakt 100 bis 300 Meter im Freien überbrücken.

Zur Verbindung eines WLAN-Gerätes mit einer zugehörigen Antenne werden spezielle koaxiale Steckverbinder für Hochfrequenzanwendungen verwendet. Bei WLAN sind dies hauptsächlich die sonst selten verwendeten Steckverbinder RP-TNC und RP-SMA. Die FCC ordnete für WLAN die Verwendung von nicht-standardkonformen Antennensteckern an, um den (versehentlichen) Anschluss von nicht für WLAN zugelassenen Antennenanlagen durch den Endanwender zu verhindern (Vgl. FCC Part 15.203).

WDS Bridging und Repeating

Manche Access Points (APs) bieten die Möglichkeit, in einen "Bridging-/Repeating-Modus" zu wechseln. Hierbei können zwei oder mehrere APs zu einem Verbund zusammengeschaltet werden. Diese Verschaltung findet auf der Ebene der MAC-Adresse (Schicht 2 im OSI-Modell) statt. Im Betrieb als Bridge (Brücke), bei dem zwei APs zusammengeschlossen werden, ohne dass weitere Clients Zugang erhalten, dienen die APs sozusagen als Ersatz eines Ethernetkabels (Point-to-Point-Verbindung). Im Repeating-Modus (Point-to-Multi-Point) werden mehrere Access Points miteinander verbunden, und zusätzlich können sich Clients wie Laptops verbinden. Damit kann man die Reichweite eines einzelnen WLAN-Netzes erhöhen. Diese Funktionalität wird Wireless Distribution System (WDS) genannt. Es handelt sich jedoch nicht um eine Hersteller-übergreifende Norm, sodass nicht gewährleistet ist, dass zwei Geräte unterschiedlicher Hersteller sich verständigen können. Wobei beachtet werden muss, dass im Bridging Betrieb an beiden Access-Points im Regelfall ein Client oder ein Switch angeschlossen ist. Beim Repeating-Modus ist der Anschluss eines Clients an der RJ45 Buchse nicht mehr möglich. Einige Hersteller z. B. Cisco bieten dafür zusätzlich die Modi: Root Bridge with Wireless Clients und Non-Root Bridge with Wireless Clients.

Nachteile

- Für jeden zusätzlichen AP im Bridging-Mode halbiert sich die Übertragungsleistung, da die Daten über den gleichen Kanal geschickt werden und für jeden AP erneut geschickt werden müssen. Bei Geräten, die mehrere Standards unterstützen (zum Beispiel IEEE 802.11b und g), kann die WDS-Bridge auf 802.11g laufen und die Clients auf IEEE 802.11b. Somit reduziert sich die Datenrate für die Clients an einem AP nicht und zwischen Clients von verschiedenen APs nur minimal.

- Als Verschlüsselung ist nur WEP möglich, da keine dynamisch verteilten Schlüssel vergeben werden können. Seit kurzem ist auch WPA2 möglich, dies allerdings nur bei wenigen Herstellern und auch dort nur mit exakt derselben Hardware und bestimmten Firmwareversionen.

Spatialstreams vs. Antenna Diversity

1×1

Dieser Übertragungsmodus ist mit einer Antenne möglich. Es wird ein Spatial-Stream versendet.

Übertragungsraten:

| Kanalbreite | Short-GI | Maximale Datenrate |

|---|---|---|

| 20 MHz | nein | 65 MBit |

| 20 MHz | ja | 72.2 MBit |

| 40 MHz | nein | 135 MBit |

| 40 MHz | ja | 150 MBit |

2×2

Es werden mit zwei Antennen je ein Spatial-Stream gesendet.

| Kanalbreite | Short-GI | Maximale Datenrate |

|---|---|---|

| 20 MHz | nein | 130 MBit |

| 20 MHz | ja | 144.4 MBit |

| 40 MHz | nein | 270 MBit |

| 40 MHz | ja | 300 MBit |

3×3×2

Dieser Übertragungsmodus verwendet 3 Antennen für zwei Spatial-Streams.

Maximale Datenraten wie bei 2×2.

3×3

Hier werden mit drei Antennen je ein Spatial-Stream gesendet.

| Kanalbreite | Short-GI | Maximale Datenrate |

|---|---|---|

| 20 MHz | nein | 195 MBit |

| 20 MHz | ja | 216.7 MBit |

| 40 MHz | nein | 405 MBit |

| 40 MHz | ja | 450 MBit |

Gesellschaftliches

In bestehenden Netzen sind die Endverbraucher um große Provider versammelt, über die der Datenverkehr relativ zentral abgewickelt wird, was diese Provider in eine mächtige Position bei der Kontrolle des Datenverkehrs hebt. Der Benutzer tritt hier relativ konsumorientiert am Rande der Netzwerke auf.

Durch Wegfall der Kosten einer teuren kabelgebundenen Infrastruktur können Bürgerschaften mit dieser Technik öffentliche Netze errichten. Bildlich wird gerne das Entstehen einer Datenwolke im Äther als frei verfügbares Allgemeingut über einer Gemeinde geschildert. Ihr volles Potenzial entwickelt diese Idee durch Protokolle für Mesh-Netze (MANET, Mobiles Ad-hoc-Netz).

Gesundheitliche Risiken

Die von WLAN-Geräten benutzten Funkfrequenzen liegen um 2,4 GHz, bzw. 5,4 GHz, also im Mikrowellenbereich. WLANs werden in die öffentliche Diskussion um Elektrosmog einbezogen. Nach mehreren Studien, u. a. des Bundesamts für Strahlenschutz, "gibt es (innerhalb der gesetzlichen Grenzwerte) nach dem aktuellen Stand der Wissenschaft keine Nachweise, dass hochfrequente elektromagnetische Felder gesundheitliche Risiken verursachen."

Frequenzen

Überblick über die Frequenzbänder

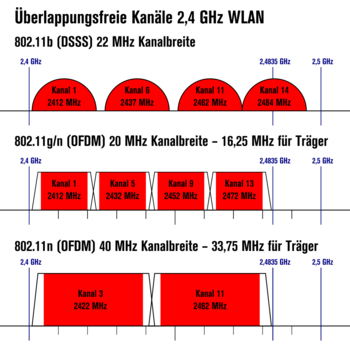

Es gibt mittlerweile mehrere WLAN-Frequenzbänder, die teilweise auf völlig unterschiedlichen Frequenzen arbeiten: Standard Frequenzen Kanäle IEEE 802.11a 5,15 GHz bis 5,725 GHz Kanäle: 19, alle überlappungsfrei, in Europa mit TPC und DFS nach 802.11h IEEE 802.11b 2,4 GHz bis 2,4835 GHz Kanäle: 11 in den USA / 13 in Europa / 14 in Japan. Maximal 3 Kanäle überlappungsfrei nutzbar. IEEE 802.11g 2,4 GHz bis 2,4835 GHz Kanäle: 11 in den USA / 13 in Europa / 14 in Japan. Maximal 4(!) Kanäle überlappungsfrei in Europa nutzbar (1, 5, 9, 13).

Kanalbreite

Die Kanalbandbreite beträgt bei allen Standards zwischen 10 und 30 MHz.

Datenraten IEEE 802.11 2 Mbps maximal IEEE 802.11a 54 Mbps maximal (108 Mbps bei 40 MHz Bandbreite proprietär) IEEE 802.11b 11 Mbps maximal (22 Mbps bei 40 MHz Bandbreite proprietär, 44 Mbps bei 60 MHz Bandbreite proprietär) IEEE 802.11g 54 Mbps maximal (g+ =108 Mbps proprietär) IEEE 802.11h 54 Mbps maximal (108 Mbps bei 40 MHz Bandbreite) IEEE 802.11n 600 Mbps maximal (Verwendung von MIMO Technik; Entwurf am 20. Januar 2006 verabschiedet)

Bei der Betrachtung der Datenraten ist allerdings zu berücksichtigen, dass sich alle Geräte im Netz die Bandbreite für Up- und Download teilen. Weiterhin sind die angegebenen Datenraten Bruttowerte, und selbst unter optimalen Bedingungen liegt die erreichbare Netto-Datenrate nur wenig über der Hälfte dieser Angaben. Kanal Frequenz Bemerkung 1 2,412 GHz Europa, USA, Japan; keine Überschneidung 2 2,417 GHz Europa, USA, Japan 3 2,422 GHz Europa, USA, Japan 4 2,427 GHz Europa, USA, Japan 5 2,432 GHz Europa, USA, Japan 6 2,437 GHz Europa, USA, Japan 7 2,442 GHz Europa, USA, Japan; keine Überschneidung

Kanal Frequenz Bemerkung 8 2,447 GHz Europa, USA, Japan 9 2,452 GHz Europa, USA, Japan 10 2,457 GHz Europa, USA, Japan 11 2,462 GHz Europa, USA, Japan 12 2,467 GHz Europa, Japan 13 2,472 GHz Europa, Japan; keine Überschneidung 14 2,484 GHz Japan

Die 802.11 WLAN Hardware nutzt einen breiten Frequenzbereich um einen Kanal herum für die Datenübertragung. Deshalb gibt es nur drei überlappungsfreie Frequenzbänder im zugelassenen Spektrum (ISM). Manche Netzwerkadapter nutzen mehrere Bänder gleichzeitig, um die Datenrate zu steigern. Störungsfreier Betrieb mit voller Datenrate ist nur möglich, wenn der Abstand zwischen den benutzen Kanälen mindestens vier Kanäle beträgt. Solch eine mögliche Kanalbelegung ist in der Tabelle als "keine Überschneidung" angegeben.

Siehe auch

- WPAN

- Outdoor Box

- Antennen

- WLAN-Antennen

- VPN - Virtual Private Network (dt.: Virtuelles Privates Netzwerk)

- Meshing

- IP-Netze - ein Überblick über die verwendeten Netzbereiche der Communities

Literatur

- Ulf Buermeyer: Der strafrechtliche Schutz drahtloser Computernetzwerke (WLANs). In: HRRS. Heft 8/2004. S.285

- Bundesamt für Sicherheit in der Informationstechnik : 'http://www.bsi.de/literat/doc/wlan/index.htm Sicherheit im Funk-LAN (WLAN, IEEE 802.11) PDF

- Armin Medosch: Freie Netze - Geschichte, Politik und Kultur offener WLAN-Netze. Heise, Hannover 2004, ISBN 3936931100. (Das Buch steht unter einer Creative Commons-Lizenz und kann als PDF-Datei heruntergeladen werden

- Jörg Roth: Mobile Computing. dpunkt, Heidelberg 2005, ISBN 3-89864-366-2

- Martin Sauter: Grundkurs Mobile Kommunikationssysteme. September 2004, ISBN 3-528-05886-2. http://www.cm-networks.de

- Mathias Hein: Wireless LAN. Funknetze in der Praxis. ISBN 3-7723-6696-1

- Jörg Rech: Wireless LANs. 802.11-WLAN-Technologie und praktische Umsetzung im Detail. Heise, 2. Aufl. 2006, ISBN 3-936931-29-1

- Thomas Otto: Netzwerkauthentifizierung im WLAN., TU Braunschweig, April 2004 (als PDF)

- Thomas Otto: Extensible Network Access Authentication. Diplomarbeit. TU Braunschweig. July 2006 (als PDF)

Weblinks

- http://de.wikipedia.org/wiki/WLAN - Wireless LAN (Wireless Local Area Network, WLAN, Kabelloses Lokales Netzwerk)

- http://www.lancom-systems.de/produkte/feature/index.php Techpaper: gut zu lesende Hintergrundinformationen zu den Verschlüsselungs- und Authentifizierungsmechanismen (Zu empfehlen: TP-WLAN-80211i-DE.pdf)

- http://s2p.de/Sysadmin/WirelessLAN Umfangreiche Infos zu WLAN, Standards, FAQ und Chipsätzen

- http://www.wlan-skynet.de/ Große WLAN-Richtfunk-FAQ für 5 GHz-WLAN (802.11a)

- http://www.hellfish-rm.de/down/WLAN-FAQ.pdf kleine WLAN FAQ (PDF)

- http://wlan.eicar.org/ EICAR Task Force on Wireless LAN Security] Zusammenschluss unterschiedlichster Interessenvertretungen (englisch)

- http://wndw.net/ Wireless Networking in the Developing World ausführliches Handbuch zu WLANs, englisch, unter der Creative Commons Attribution-ShareAlike 2.5 license

- http://mobileaccess.de/wlan sehr großes Verzeichnis von HotSpots in Europa, Community, wöchentlicher WLAN-Newsletter

- http://www.netgear.de/Support/Basiswissen/wireless_lan_grundlagen.html Basiswissen - Wireless LAN Grundlagen auf den Seiten von[Netgear

- http://wiki.freewww.info WLAN-Wiki - spezialisierte Wissensdatenbank auf drahtlose, lokale, urbane und regionale Computernetzwerke

- http://www.tomsnetworking.de/content/reports/j2005a/report_wlan_luege/ Die WLAN-Lüge - Augenwischerei mit großen Zahlen.