Hamburg/Richtfunknetz:Gerätekonfiguration

Vorgehensweise

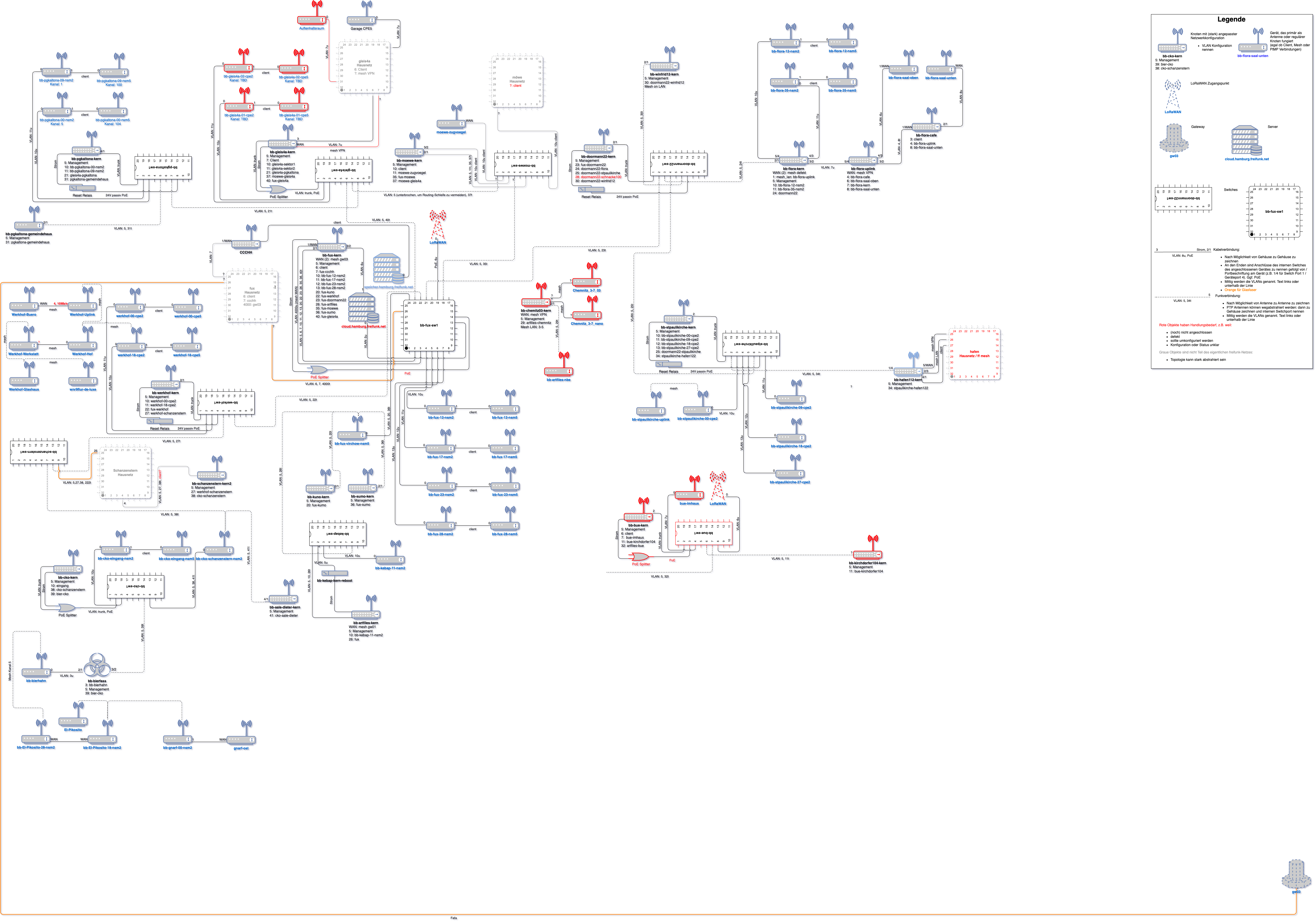

Die Richtfunk-Knoten eines Standortes sind als transparente bridges konfiguriert. Zusätzlich gibt es Sektorantennen, auf denen die freifunk-Firmware läuft. Diese getrennten Netze (Konzept (PDF)) laufen auf dem Kernrouter durch ein Kabel in verschiedenen VLANs zusammen.

Benennung

Geräte

- Kernrouter: bb-Standort-kern. Beispiel: bb-fux-kern

- Switches: bb-Standort-sw#. Beispiel: bb-fux-sw1

- Sektorantennen: bb-Standort-Ausrichtung_in_10-Gradschritten-Gerätetyp. Beispiel: bb-fux-17-nsm2

- Richtfunkantennen: bb-Standort-Gegenstelle-Gerätetyp. Beispiel: bb-fux-werkhof-nbe

SSIDs

- Sektorantennen: hamburg.freifunk.net

- Richtfunkstrecken: bb-Standort_des_access_points-Gegenstelle_im_station_mode. Beispiel: bb-fux-doormann22.

Gerätekonfiguration

Geräte mit Originalfirmware

5GHz-Sektorantennen

Die dafür verwendeten Ubiquiti Nanostations M5 behalten AirOS. Allerdings sollte ggf. die aktuellste Version eingespielt werden. In den Reitern wird gesetzt:

- System: Ein eindeutiger Name wird nach Konvention vergeben, Zugangsdaten werden vergeben (können bei Andre erfragt werden)

- Services: Alle Dienste bis auf den Webserver werden deaktiviert

- Network:

- Netzwerk Funktion: Netzwermodus: bridge

- Configuration Mode: Simple

- Manage Network Settings:

- IP: Statisch, fortlaufende IP nach Tabelle

- Netzmaske /18.

- Wireless:

- Drahtlosmodus: Zugangspunkt

- SSID: hamburg.freifunk.net

- Kanalbreite: 20MHz

- Frequenz: Haken bei hide indoor channels setzen. Nach Möglichkeit sollte jedes 5GHz Gerät an einem Standort einen eigenen Kanal bekommen. Stehen an einem Standort unzureichend nutzbare Kanäle zur Verfügung, empfiehlt Ubiquiti auf jeweils 2 gegenüberliegenden Geräten den selben Kanal zu nutzen.

- Drahtlose Sicherheit: keine

- Ubiquiti:

- airMAX: deaktivieren

5GHz-Richtfunkantennen

Die dafür verwendeten Ubiquiti Nanostations M5 oder Nanobeams M5 behalten AirOS. Allerdings sollte ggf. die aktuellste Version eingespielt werden. In den Reitern wird gesetzt:

- System: Ein eindeutiger Name wird nach Konvention vergeben, Zugangsdaten werden vergeben (können bei Andre erfragt werden)

- Services: Alle Dienste bis auf den Webserver werden deaktiviert

- Network:

- Netzwerk Funktion: Netzwermodus: bridge

- Configuration Mode: Simple

- Manage Network Settings:

- IP: Statisch, fortlaufende IP nach Tabelle

- Netzmaske /24.

- Management VLAN: aktivieren, VLAN ID: 5

- STP: aus

- MTU: auf maximal stellen (2020 bzw. 2024, je nach Gerät)

- Configuration Mode: Erweitert (-> durch erst ausfüllen in simple und den Wechsel auf erweitert sind im erweiterten Modus bereits einige Felder vorausgefüllt)

- Wireless:

- Drahtlosmodus: Eine Station wird auf Zugangspunkt gestellt, die Gegenstelle auf Station

- WDS (Transparent Bridge Mode): auf beiden Geräten aktivieren

- SSID: Name der Richtfunkstrecke nach Konvention

- Kanalbreite: 40MHz, wenn die Signalstärke gut genug ist und hinreichend freie Kanäle zur Verfügung stehen

- Frequenz: Nur der Zugangspunkt gibt die Station vor. Haken bei hide indoor channels setzen. Nach Möglichkeit sollte jedes 5GHz Gerät an einem Standort einen eigenen Kanal bekommen. Hier muss probiert werden welcher Kanal an beiden Standorten eine optimierte Übertragung erlaubt

- Drahtlose Sicherheit: WPA2-AES mit PSK. Kennwort gibt es bei Andre. Dies soll verhindern, dass andere Geräte als die beiden Endpunkte der Richtfunkstrecke an dieser teilhaben.

- Ubiquiti:

- airMAX: aktivieren (besonders bei Punkt-zu-Multipunkt-Verbindungen)

Ubiquiti TOUGHSwitch PoE PRO

- Device

- Management Network Settings: statische IP und Subnetzmaske nach Tabelle. Fortlaufende IP aus dem Netz 192.168.112.0/24

- Basic Settings: Name nach Konvention

- Management Connection Settings: Alles aus (ausser Webserver)

- Services: alles aus, ausser SNMP (Daten gibt's bei Leo)

- Spanning Tree Protocol: aus

- Jumbo Frames: an (maximale MTU)

- Device Discovery: aus

- System Account: Zugangsdaten ändern (gibt's bei Andre)

- Ports: Der erste Port ist für den Kernrouter, darauf folgen die Sektor- und anschliessend die Richtfunkantennen

- Basic Settings: Alle Ports werden nach den jeweils angeschlossenen Geräten benannt. PoE wird eingeschaltet, wenn das angeschlossene Gerät dieses erfordert (Vorsicht bei 24V passivem PoE - nur wenn das Gerät es explizit unterstützt)

- Flow control: aus (wichtig, sonst wird bei viel Last die Verbindung gekappt)

- VLANs

- Trunk Ports: Nur Port 1 (Kernrouter) ist trunk port. Für alle anderen wird es deaktiviert. Port 1 ist damit automatisch Mitglied aller VLANs

- VLAN5 wird für Management angelegt und so benannt. Der radio button wird auf Management gesetzt. Die Richtfunkports werden tagged, die Sektorports excluded (Switch ist danach nur nuch über VLAN5 konfigurierbar)

- VLAN10 wird für mesh angelegt und so benannt. Die Sektorports werden untagged, die Richtfunkports werden excluded

- Weitere VLANs werden pro Richtfunkverbindung angelegt und nach Konvention benannt. Tagged wird jeweils nur der eine Port der zugehörigen Richtfunkantenne. Alle anderen (ausser dem Trunk Port) werden excluded

Geräte mit OpenWRT

Die Konfigurationsanpassungen aller OpenWRT-Geräte im Richtfunknetz sind auf https://github.com/freifunkhamburg/Knotenkonfig/tree/master/Richtfunk zu finden.

2.4GHz-Sektorantennen

Die dafür verwendeten Ubiquiti Nanostations M2 werden mit dem stable-Zweig der freifunk-firmware bespielt.

- Der Autoupdater bleibt an

- ssh-Schlüssel der Verantwortlichen werden hinterlegt, kein Kennwort

- Mesh auf WAN: an

- Mesh-VPN: aus

- Ein eindeutiger Name wird nach Konvention vergeben

- Der Knoten wird im Knotenforumlar regulär angemeldet

- in der '/etc/config/wireless' sollte bei mehreren Sektorantennen jeweils ein anderer, überschneidungsfreier Kanal gewählt werden, damit das Netz überhaupt sinnvoll von clients nutzbar ist (Stichwort airtime). Allerdings kann auf den umgestellten Geräten nicht gemesht werden. Dementsprechend sollte man das mesh dort direkt abschalten, um noch mehr airtime zu sparen. Natürlich sollte man sich Gedanken um mögliche Meshverbindungen in der Nachbarschaft machen. Denn die möchte man natürlich herstellen können.

Nach dem Neustart wird per SSH die PoE-Durchleitung auf den 2. Port aktiviert, um die 5GHz-Stationen in Reihe zu schalten, sowie die Sendeleistung korrigiert.

Kernrouter

Generell finden sich Konfigurationsoptionen für das Netzwerk in der OpenWRT-Doku. Damit der Switch des Kernrouters mit den VLANs umgehen kann, muss er entsprechend konfiguriert werden. Die fertigen Konfigurationsdatein der Kernrouter liegen auf github.

Grundsätzlich ist nicht jedes Gerät als Kernrouter geeignet. Manche unterstützen gar keien VLANs, andere nicht per Spezifikation (z.B. unterstützt der TP-Link 841 nur die VLANs 1 bis 15). Einige Geräte haben verschiedene Switches für ihre Ports, andere unterteilen ihre Ports von sich aus schon intern in VLANs. Die Nummerierung der Ports unterscheidet sich nicht nur zwischen den Gerätetypen, sondern oft auch zwischen dem was in der Switch-Konfiguration und dem was außen auf dem Gehäuse steht. Dementsprechend variert die '/etc/config/network' im Detail und muss an den jeweiligen Gerätetyp angepasst werden. Um zu verstehen wie der Switch des jeweiligen Typs aufgebaut ist, schaut man sich am besten dessen Seite auf https://wiki.openwrt.org/ an.

Jede VLAN-Schnittstelle, die B.A.T.M.A.N.-adv spricht, braucht eine eindeutige MAC. Diese MACs werden nach dem Schema de:ad:be:ef:9Y:YX vergeben, wobei Y:Y die fortlaufende Nummer der Gerätes ist und X die fortlaufende Nummer der Schnittstelle innerhalb des Gerätes. Die entsprechende MAC, welche die nächste freie fortlaufende Nummer für einen neuen Kernrouter ist, kann man der Tabelle entnehmen.

Es stehen innerhalb eines Gerätes bis zu 16 Schnittstellen zur Verfügung - 0x0 bis 0xf. Dabei wird 0x0 immer für das mesh-VLAN10 genutzt. Somit stehen bis zu 15 weitere MACs für Richtfunkverbindungen zur Verfügung.

Das folgende Beispiel eines TP-Link TP-Link TL-WDR1043 v2 enthält bereits drei Einträge zur Konfiguration seines Switches.

vi /etc/config/network

config switch

option name 'switch0'

option reset '1'

option enable_vlan '1'

config switch_vlan

option device 'switch0'

option vlan '1'

option ports '0 1 2 3 4'

config switch_vlan

option device 'switch0'

option vlan '2'

option ports '5 6'

Das Standard-VLAN ist 1. Die LAN-Ports (1,2,3,4) werden im Switch zusammen gefasst und mit der CPU 0 verbunden. Darauf läuft in der freifunk-firmware standardmässig client-Netz. Im VLAN 2 ist der WAN-Port.

Port 4 soll nun für die VLANs verwendet werden. Deshalb wird port 4 entfernt. Zusätzlich muss port 0 getaggt werden, sobald tagged VLANs hinzukommen (0 -> 0t).

config switch

option name 'switch0'

option reset '1'

option enable_vlan '1'

config switch_vlan

option device 'switch0'

option vlan '1'

option ports '0t 1 2 3'

config switch_vlan

option device 'switch0'

option vlan '2'

option ports '5 6'

Zusätzlich zu den obigen Einträgen werden jetzt die VLANs 5, 10, 20, 30, 40, 50 angelegt.

config switch_vlan

option device 'switch0'

option vlan '5'

option ports '0t 4t'

config switch_vlan

option device 'switch0'

option vlan '10'

option ports '0t 4t'

config switch_vlan

option device 'switch0'

option vlan '20'

option ports '0t 4t'

config switch_vlan

option device 'switch0'

option vlan '30'

option ports '0t 4t'

config switch_vlan

option device 'switch0'

option vlan '40'

option ports '0t 4t'

config switch_vlan

option device 'switch0'

option vlan '50'

option ports '0t 4t'

Das VLAN 5 ist das Wartungs-VLAN. Der Knoten erhält eine in diesem Wartungs-VLAN einmalige IP aus dem Netz 192.168.112.0/24:

config interface 'vlan5'

option proto 'static'

option ifname 'eth1.5'

option ipaddr '192.168.112.1'

option netmask '255.255.255.0'

Auf den anderen VLANs für Richtfunk- und Sektorantennen läuft B.A.T.M.A.N.-adv. Dabei bekommt jede virtuelle Netzwerkkarte eine eigene ausgedachte MAC. Für die Kernrouter wird ab de:ad:be:ef:90:00 hochgezählt.

config interface 'vlan10'

option proto 'batadv'

option mesh 'bat0'

option mesh_no_rebroadcast '1'

option ifname 'eth1.10'

option macaddr 'de:ad:be:ef:90:00'

config interface 'vlan20'

option proto 'batadv'

option mesh 'bat0'

option mesh_no_rebroadcast '1'

option ifname 'eth1.20'

option macaddr 'de:ad:be:ef:90:01'

config interface 'vlan30'

option proto 'batadv'

option mesh 'bat0'

option mesh_no_rebroadcast '1'

option ifname 'eth1.30'

option macaddr 'de:ad:be:ef:90:02'

config interface 'vlan40'

option proto 'batadv'

option mesh 'bat0'

option mesh_no_rebroadcast '1'

option ifname 'eth1.40'

option macaddr 'de:ad:be:ef:90:03'

config interface 'vlan50'

option proto 'batadv'

option mesh 'bat0'

option mesh_no_rebroadcast '1'

option ifname 'eth1.50'

option macaddr 'de:ad:be:ef:90:04'

Dem client Netz muss jetzt gesagt werden, dass es (das default) VLAN 1 Nutzt:

config interface 'client'

option reqprefix 'no'

option ifname 'eth1.1 bat0'

option proto 'dhcpv6'

option type 'bridge'

option igmp_snooping '0'

option macaddr '14:cc:20:4d:3d:68'

option peerdns '1'

Vernetzung: VLAN und Anschluss Konfiguration

Tabelle der konfigurierten Geräte

| Name | Gerätetyp | Lagerstatus | MAC | IPv4 | IPv6 | Kanal | PoE auf LAN Port | firmware-Version | firmware-Einstellungen | B.A.T.M.A.N.-adv MACs für VLANs |

|---|---|---|---|---|---|---|---|---|---|---|

| bb-aale-dieter-15-nsm2 | Ubiquiti Nanostation M2 | installiert Aale Dieter | 24:a4:3c:e0:35:71 | n/a | 2a03:2267:2:0:26a4:3cff:fee0:3571 | 5 | aus | stable, autoupdated | mesh aus | n/a |

| bb-aale-dieter-cko-nbe | Ubiquiti NanoBeam 5AC 19 | installiert Aale Dieter | 04:18:D6:F8:C1:27 | 192.168.112.80/24 | station | n/a | XC.v8.7.11 | Wireless Netzwerkmodus: Bridge Drahtlosmodus: Station SSID: bb-cko-schanzenstrern Ausgangsleistung: 11dB Entfernung: 0.5mi APC: -60dBM Sicherheit: WPA2-AES Network MTU: 2020 SLAAC: AN Services Ping Überwachung: 192.168.112.3, 240s SNMP: ffrichtfunk SSH: AUS NTP: 192.168.112.100 Device & CDP discovery: AUS System Nach Aktuallisierungen suchen: AUS Zeitzone: CET |

n/a | |

| bb-aale-dieter-kern | TP-Link TL-WR1043N/ND v2 | installiert Aale Dieter | 10:fe:ed:57:ea:90 | 192.168.112.79/24 | 2a03:2267:2:0:12fe:edff:fe57:ea90 | 13 | n/a | stable, autoupdated | mesh aus | de:ad:be:ef:91:6x |

| bb-artfiles-bue-pbe | Ubiquiti PowerBeam-5AC-500 | installiert artfiles | 44:D9:E7:DC:F3:92 | 192.168.112.55/24 | n/a | 165+169 | n/a | XC.v8.7.11 | Netzwerkmodus: Bridge Drahtlosmodus: Zugangspunkt PTP SSID: bb-artfiles-bue Sicherheit: WPA2-AES MTU: 2020 Management VLAN: 5 Ping Überwachung: 192.168.112.53, 240s SNMP: ffrichtfunk SSH: AUS NTP Client: 192.168.112.100 Device discovery: AUS |

n/a |

| bb-artfiles-fux-nbe | Ubiquiti NanoBeamM5 400 | installiert artfiles | 24:A4:3C:B4:55:B9 | 192.168.112.12/24 | n/a | n/a | v6.3.6 (XW) | Netzwerkmodus: Bridge Drahtlosmodus: WDS Zugangspunkt SSID: bb-fux-artfiles Sicherheit: WPA2-AES Kanalbreite: 40 MHz lower airMAX: aktiviert MTU: 2020 Management VLAN: 5 STP: AUS Ping Überwachung: 192.168.112.10 SNMP: ffrichtfunk SSH: AUS NTP Client: 192.168.112.100 Device discovery: AUS |

n/a | |

| bb-bier-cko-nsm5 | Ubiquiti Nanostation M5 | installiert biernatzkistr. | 24:A4:3C:E6:74:7A | 192.168.112.67/24 | fe80::26A4:3CFF:FEE6:747A | 140 | aus | v6.3.6 (XM) | Wireless AirMax: An Netzwerkmodus: Bridge Drahtlosmodus: Zugangspunkt WDS SSID: bb-bier-cko Kanäle im Innenbereich verbergen: AN Ausgangsleistung: 14dB Sicherheit: WPA2-AES Network MTU: 2024 SLAAC: AN Advanced Entfernung: 0,3mi Services Ping watch-dog auf 192.168.112.x 3 x 240s SNMP: ffrichtfunk SSH: AUS NTP: 192.168.112.100 Device & CDP discovery: AUS System Nach Aktuallisierungen suchen: AUS Zeitzone: CET |

n/a |

| bb-bier-kern | TP-Link TL-WDR4900 v1 | installiert biernatzkistr. | f8:1a:67:5a:a3:e7 | 192.168.112.69/24 | 2a03:2267:2::fa1a:67ff:fe5a:a3e7 | 13, 44 | n/a | stable, autoupdated | github | de:ad:be:ef:91:4x |

| bb-buchnerw25-doormann22-b5lite | Mimosa B5-Lite | installiert Buchnerweg 25 (INAKTIV) | ? | 192.168.112.83/24 | ? | ? | ||||

| bb-buchnerw25-kern | GL.iNet GL-AR750 | installiert Buchnerweg 25 (INAKTIV) | e4:95:6e:4e:fd:f1 | 192.168.112.81/24 | 2a03:2267:2:0:e695:6eff:fe4e:fdf1 | freifunk-firmware | n/a | stable, autoupdated | ||

| bb-bue-artfiles-pbe | Ubiquiti PowerBeam-5AC-500 | installiert BUE | 44:D9:E7:DC:F3:4E | 192.168.112.56/24 | n/a | station | n/a | XC.v8.7.11 | Netzwerkmodus: Bridge Drahtlosmodus: Station PTP SSID: bb-artfiles-bue Sicherheit: WPA2-AES MTU: 2020 Management VLAN: 5 Ping Überwachung: 192.168.112.55 SNMP: ffrichtfunk SSH: AUS NTP Client: 192.168.112.100 Device discovery: AUS |

n/a |

| bb-bue-kern | TP-Link TL-WR1043N/ND v3 | installiert BUE | F4:F2:6D:2A:16:3C | 192.168.112.54/24 | 2a03:2267::f6f2:6dff:fe2a:163c | freifunk-firmware | n/a | stable, autoupdated | github | de:ad:be:ef:90:cx |

| bb-bue-kirchdorfer104-nbe | Ubiquiti NanoBeam 5AC 19 | installiert BUE | 44:D9:E7:78:84:78 | 192.168.112.57/24 | n/a | 100-112 | n/a | AirOS v8.5.1 | Netzwerkmodus: Bridge Drahtlosmodus: Access Point PTP SSID: bb-bue-kirchdorfer104 Sicherheit: WPA2-AES MTU: 2020 Management VLAN: 5 Ping Überwachung: 192.168.112.59, 240s SNMP: ffrichtfunk SSH: AUS NTP Client: 192.168.112.100 Device discovery: AUS |

n/a |

| bb-bue-sw1 | Ubiquiti EdgeSwitch-8-150W | installiert BUE | F0:9F:C2:08:3A:A7 | 192.168.112.53/24 | fe80::f29f:c2ff:fe08:3aa7/64 |

n/a | aktiv: 3 passiv: 5, 6, 7 |

1.9.3 lite | SSH: AUS Telnet: AUS HTTP admin mode: AUS HTTPS admin mode: AN SNMP: ffrichtfunk SNTP Server: 192.168.112.100 STP: AUS Port MTU: 9216 |

n/a |

| bb-chemnitz-artfiles-nbe | Ubiquiti NanoBeamM5 300 | installiert chemnitzstr. | 24:A4:3C:F2:0C:29 | 192.168.112.45/24 | n/a | station | n/a | v6.3.6 (XW) | Netzwerkmodus: Bridge Drahtlosmodus: Station WDS SSID: bb-fux-artfiles Sicherheit: WPA2-AES airMAX Priority: Keine MTU: 2024 Management VLAN: 5 STP: AUS Ping Überwachung: 192.168.112.34, 240s SNMP: ffrichtfunk SSH: AUS NTP Client: 192.168.112.100 Device discovery: AUS |

n/a |

| bb-chemnitz03-kern | TP-Link TL-WDR4900 v1 | installiert chemnitzstr. | F8:1A:67:A5:F8:EE | 192.168.112.41/24 | 2a03:2267:0:0:fa1a:67ff:fea5:f8ee | freifunk-firmware: 44+48 | n/a | stable, autoupdated | github | de:ad:be:ef:90:8x |

| bb-cko-bier-nsm5 | Ubiquiti Nanostation M5 | installiert cko | 24:A4:3C:E6:72:7E | 192.168.112.68/24 | fe80::26A4:3CFF:FEE6:727E | station | aus | v6.3.6 (XM) | Wireless Netzwerkmodus: Bridge Drahtlosmodus: Station WDS SSID: bb-bier-cko Kanäle im Innenbereich verbergen: AN Ausgangsleistung: 14dB Sicherheit: WPA2-AES Network MTU: 2024 SLAAC: AN Advanced Entfernung: 0.3 Services Ping watch-dog auf 192.168.112.69 3 x 240s SNMP: ffrichtfunk SSH: AUS NTP: 192.168.112.100 Device & CDP discovery: AUS System Nach Aktuallisierungen suchen: AUS Zeitzone: CET |

n/a |

| bb-cko-eingang-nsm2 | Ubiquiti Nanostation M2 | installiert cko | 68:72:51:06:3d:08 | n/a | 2a03:2267::6a72:51ff:fe06:3d08 | freifunk-firmware | an | stable, autoupdated | Mesh auf WAN WLAN mesh: AUS TX Power: 63mW |

n/a |

| bb-cko-eingang-nsm5 | Ubiquiti Nanostation M5 | installiert cko | 04:18:D6:2C:4A:8A | DHCP | 2a03:2267:2::618:D6FF:FE2C:4A8A | 100 | aus | AirOS v6.1.6-cs.32290 (XW) | Netzwerkmodus: Bridge Drahtlosmodus: Zugangspunkt SSID: hamburg.freifunk.net airMAX: AUS Firmware suchen: AUS SSH: AUS Device discovery: AUS MTU: 2024 |

n/a |

| bb-cko-kern | TP-Link TL-WR1043N/ND v2 | installiert cko | 14:cc:20:4d:3d:82 | 192.168.112.19/24 | 2a03:2267::16cc:20ff:fe4d:3d82 | freifunk-firmware | n/a | stable, autoupdated | github | de:ad:be:ef:90:0x |

| bb-cko-schanzenstern-nbe | Ubiquiti NanoBeam 5AC Gen2 | installiert cko | 78:8A:20:A4:1B:64 | 192.168.112.70/24 | fe80::7A8A:20FF:FEA4:1B64 | 132 | n/a | XC.v8.7.11 | Wireless Netzwerkmodus: Bridge Drahtlosmodus: Zugangspunkt PTP SSID: bb-cko-schanzenstrern Ausgangsleistung: 11dB Entfernung: AUTO APC: -60dBM Client Isolation: AN Multicast Enhancement: AN Sicherheit: WPA2-AES Network MTU: 2020 SLAAC: AN Services Ping Überwachung: 192.168.112.11 240s SNMP: ffrichtfunk SSH: AUS NTP: 192.168.112.100 Device & CDP discovery: AUS System Nach Aktuallisierungen suchen: AUS Zeitzone: CET |

n/a |

| bb-cko-sw1 | Ubiquiti EdgeSwitch-8-150W | installiert cko | F0:9F:C2:08:3A:59 | 192.168.112.3/24 | fe80::f29f:c2ff:fe08:3a59/64 | n/a | passiv: 7, 8 | 1.9.3 lite | SSH: AUS Telnet: AUS HTTP admin mode: AUS HTTPS admin mode: AN SSLv3: aus SNMP: ffrichtfunk SNTP Server: 192.168.112.100 Time Zone: 01:00 Summer Time: EU STP: AUS Port MTU: 9216 |

n/a |

| bb-doormann22-buchnerw25-b5lite | Mimosa B5-Lite | installiert doormann22 (INAKTIV) |

? | 192.168.112.82/24 | ? | ? | ||||

| bb-doormann22-flora-nbe | Ubiquiti NanoBeam 5AC 19 | installiert doormann22 | 04:18:D6:F8:4E:12 | 192.168.112.9/24 | n/a | station | n/a | XC.v8.7.11 | Netzwerkmodus: Bridge Drahtlosmodus: Station PTP SSID: bb-doormann22-flora Sicherheit: WPA2-AES MTU: 2020 Management VLAN: 5 Ping Überwachung: 192.168.112.21, 240s SNMP: ffrichtfunk SSH: AUS NTP Client: 192.168.112.100 Device discovery: AUS |

n/a |

| bb-doormann22-fux-nbe | Ubiquiti NanoBeam 5AC 19 | installiert doormann22 | 04:18:D6:F8:C4:67 | 192.168.112.25/24 | n/a | station | n/a | XC.v8.7.11 | Netzwerkmodus: Bridge Drahtlosmodus: Station PTP SSID: bb-fux-doormann22 Sicherheit: WPA2-AES MTU: 2020 Management VLAN: 5 Ping Überwachung: 192.168.112.10, 240s SNMP: ffrichtfunk SSH: AUS NTP Client: 192.168.112.100 Device discovery: AUS |

n/a |

| bb-doormann22-kern | TP-Link TL-WDR4300 v1 | installiert doormann22 | e8:94:f6:cd:66:74 | 192.168.112.23/24 | 2a03:2267::ea94:f6ff:fecd:6674 | aus | n/a | stable, autoupdated | github | de:ad:be:ef:90:4x |

| bb-doormann22-schnacke100-nbe | Ubiquiti NanoBeam 5AC 19 | installiert doormann22 (INAKTIV) |

44:D9:E7:72:4E:73 | 192.168.112.37/24 | n/a | station | n/a | XC.v8.7.11 | Netzwerkmodus: Bridge Drahtlosmodus: Station WDS SSID: bb-doormann22-schnacke100 Sicherheit: WPA2-AES MTU: 2020 Management VLAN: 5 Ping Überwachung: aus SNMP: ffrichtfunk SSH: AUS NTP Client: 192.168.112.100 Device discovery: AUS |

n/a |

| bb-doormann22-stpaulikirche-nbe | Ubiquiti NanoBeam 5AC 19 | installiert doormann22 | 04:18:D6:F8:C5:0D | 192.168.112.27/24 | n/a | station | n/a | XC.v8.7.11 | Netzwerkmodus: Bridge Drahtlosmodus: Station PTP SSID: bb-stpaulikirche-doormann22 Sicherheit: WPA2-AES MTU: 2020 Management VLAN: 5 Ping Überwachung: 192.168.112.22, 240s SNMP: ffrichtfunk SSH: AUS NTP Client: 192.168.112.100 Device discovery: AUS |

n/a |

| bb-doormann22-sw1 | Ubiquiti Edge Switch XP (ehem. Ubiquiti Tough Switch PoE PRO) |

installiert doormann22 | 24:A4:3C:B3:5F:4D | 192.168.112.21/24 | fe80::26a4:3cff:feb3:5f4d | n/a | 2, 3, 4 | v2.1.0 | SSH: AUS SNMP: ffrichtfunk Jumbo Frames (MTU 9720): AN Device discovery: AUS Flow control (alle Ports): AUS |

n/a |

| bb-doormann22-winfrid12-nbe | Ubiquiti NanoBeam 5AC 19 | installiert doormann22 | 44:D9:E7:78:82:C7 | 192.168.112.43/24 | n/a | station | n/a | AirOS v8.5.8 | Netzwerkmodus: Bridge Drahtlosmodus: Station PTP SSID: bb-winfrid12-doormann22 Sicherheit: WPA2-AES MTU: 2020 Management VLAN: 5 Ping Überwachung: 192.168.112.42, 240s SNMP: ffrichtfunk SSH: AUS NTP Client: 192.168.112.100 Device discovery: AUS |

n/a |

| bb-El-Pikosito-18-nsm2 | Ubiquiti Nanostation M2 loco | installiert El-Pikosito | 24:a4:3c:b4:b4:c9 | n/a | 2a03:2267:2:0:26a4:3cff:feb4:b4c9 | 1 | n/a | stable, autoupdated | n/a | n/a |

| bb-El-Pikosito-28-nsm2 | Ubiquiti Nanostation M2 | installiert El-Pikosito | 68:72:51:2a:dc:cc | n/a | 2a03:2267:2:0:6a72:51ff:fe2a:dccc | 5 | aus | stable, autoupdated | n/a | n/a |

| bb-fcsp-fux-pbe | Ubiquiti PowerBeam-5AC-400 Gen2 | lagernd fux | F0:9F:C2:E4:50:C2 | 192.168.112.40/24 | station | n/a | AirOS v8.3 | Netzwerkmodus: Bridge Drahtlosmodus: Station PTP SSID: bb-fux-fcsp Sicherheit: WPA2-AES MTU: 2020 Management VLAN: 5 Ping Überwachung: 192.168.112.34, 240s SNMP: ffrichtfunk SSH: AUS NTP Client: 192.168.112.100 Device discovery: AUS |

n/a | |

| bb-flora-12-nsm2 | Ubiquiti Nanostation M2 | installiert flora | 68:72:51:24:E3:18 | n/a | 2a03:2267::6A72:51FF:FE24:E318 | 1 | stable, autoupdated | Mesh auf WAN WLAN mesh: AUS TX Power: 50mW |

n/a | |

| bb-flora-12-nsm5 | Ubiquiti Nanostation M5 | installiert flora | 04:18:D6:26:FC:79 | DHCP | 2a03:2267::618:D6FF:FE26:FC79 | aus | v6.3.6 (XW) | Netzwerkmodus: Bridge Drahtlosmodus: Zugangspunkt SSID: hamburg.freifunk.net airMAX: AUS Firmware suchen: AUS SSH: AUS Device discovery: AUS MTU: 2024 |

n/a | |

| bb-flora-35-nsm2 | Ubiquiti Nanostation M2 | installiert flora | 68:72:51:24:E2:F2 | n/a | 2a03:2267::6A72:51FF:FE24:E2F2 | 1 | stable, autoupdated | Mesh auf WAN WLAN mesh: AUS TX Power: 50mW |

n/a | |

| bb-flora-35-nsm5 | Ubiquiti Nanostation M5 | installiert flora | 04:18:D6:0C:C9:D1 | DHCP | 2a03:2267::618:D6FF:FE0C:C9D1 | aus | v6.3.6 (XW) | Netzwerkmodus: Bridge Drahtlosmodus: Zugangspunkt SSID: hamburg.freifunk.net airMAX: AUS Firmware suchen: AUS SSH: AUS Device discovery: AUS MTU: 2024 |

n/a | |

| bb-flora-cafe | TP-Link Archer C5 v1 | installiert flora | e8:de:27:8c:33:16 | n/a | 2a03:2267::eade:27ff:fe8c:3316 | 9, 48 | n/a | stable, autoupdated | mesh auf WAN mesh auf LAN TX Power: 25mW |

de:ad:be:ef:91:7x |

| bb-flora-doormann22-nbe | Ubiquiti NanoBeam 5AC 19 | installiert flora | 04:18:D6:F8:C1:FB | 192.168.112.29/24 | n/a | 161 | XC.v8.7.11 | Netzwerkmodus: Bridge Drahtlosmodus: AP PTP SSID: bb-doormann22-flora Sicherheit: na MTU: 2020 Management VLAN: 5 Ping Überwachung: 192.168.112.32, 240s SNMP: ffrichtfunk SSH: AUS NTP Client: 192.168.112.100 Device discovery: AUS |

n/a | |

| bb-flora-kern | TP-Link TL-WDR4300 v1 | installiert flora | E8:94:F6:CD:6C:66 | 192.168.112.32/24 | 2a03:2267::EA94:F6FF:FECD:6C66 | 9, 40 | n/a | stable, autoupdated | github | de:ad:be:ef:90:6x |

| bb-flora-saal-oben | TP-Link TL-WDR3600 v1 | installiert flora | 64:70:02:de:d6:0a |

n/a | 2a03:2267::6670:2ff:fede:d60a | 1, 36 | n/a | stable, autoupdated | mesh WAN TX Power: 25mW |

n/a |

| bb-flora-saal-unten | TP-Link TL-WR841N/ND v8 | installiert flora | a0:f3:c1:05:73:ea | n/a | 2a03:2267::a2f3:c1ff:fe05:73ea | 13 | n/a | stable, autoupdated | mesh WAN TX Power: 25mW |

n/a |

| bb-flora-uplink | TP-Link TL-WDR4900 v1 | installiert flora | f8:1a:67:a6:04:79 | n/a | 2a03:2267:0:0:fa1a:67ff:fea6:479 | 5, 44 | n/a | stable, autoupdated | github | de:ad:be:ef:90:fx |

| bb-fux-12-nsm2 | Ubiquiti Nanostation M2 | installiert fux | 24:A4:3C:AC:73:C1 | n/a | 2a03:2267:2::26A4:3CFF:FEAC:73C1 | 1 | stable, autoupdated | Mesh auf WAN WLAN mesh: AUS TX Power: 63mW |

n/a | |

| bb-fux-12-nsm5 | Ubiquiti Nanostation M5 | installiert fux | 04:18:D6:2C:4A:B4 | DHCP | 2a03:2267:2::618:D6FF:FE2C:4AB4 | aus | v6.3.6 (XW) | Netzwerkmodus: Bridge Drahtlosmodus: Zugangspunkt SSID: hamburg.freifunk.net airMAX: AUS Firmware suchen: AUS SSH: AUS Device discovery: AUS MTU: 2024 |

n/a | |

| bb-fux-17-nsm2 | Ubiquiti Nanostation M2 | installiert fux | 24:A4:3C:AC:72:30 | n/a | 2a03:2267::26A4:3CFF:FEAC:7230 | 1 | stable, autoupdated | Mesh auf WAN WLAN mesh: AUS TX Power: 63mW |

n/a | |

| bb-fux-17-nsm5 | Ubiquiti Nanostation M5 | installiert fux | 04:18:D6:44:E3:DF | DHCP | 2a03:2267::618:D6FF:FE44:E3DF | aus | v6.3.6 (XW) | Netzwerkmodus: Bridge Drahtlosmodus: Zugangspunkt SSID: hamburg.freifunk.net airMAX: AUS Firmware suchen: AUS SSH: AUS Device discovery: AUS MTU: 2024 |

n/a | |

| bb-fux-23-nsm2 | Ubiquiti Nanostation M2 | installiert fux | 24:a4:3c:ac:73:a5 | n/a | 2a03:2267::26A4:3CFF:FEAC:73A5 | 1 | stable, autoupdated | Mesh auf WAN WLAN mesh: AUS TX Power: 63mW |

n/a | |

| bb-fux-23-nsm5 | Ubiquiti Nanostation M5 | installiert fux | 04:18:D6:44:E2:30 | DHCP | 2a03:2267::618:D6FF:FE44:E230 | aus | v6.3.6 (XW) | Netzwerkmodus: Bridge Drahtlosmodus: Zugangspunkt SSID: hamburg.freifunk.net airMAX: AUS Firmware suchen: AUS SSH: AUS Device discovery: AUS MTU: 2024 |

n/a | |

| bb-fux-28-nsm2 | Ubiquiti Nanostation M2 | installiert fux | 68:72:51:06:3A:C1 | n/a | 2a03:2267::6A72:51FF:FE06:3AC1 | 1 | stable, autoupdated | Mesh auf WAN WLAN mesh: AUS TX Power: 63mW |

n/a | |

| bb-fux-28-nsm5 | Ubiquiti Nanostation M5 | installiert fux | 04:18:D6:2C:4E:09 | DHCP | 2a03:2267::618:D6FF:FE2C:4E09 | aus | v6.3.6 (XW) | Netzwerkmodus: Bridge Drahtlosmodus: Zugangspunkt SSID: hamburg.freifunk.net airMAX: AUS Firmware suchen: AUS SSH: AUS Device discovery: AUS MTU: 2024 |

n/a | |

| bb-fux-artfiles-nbe | Ubiquiti NanoBeam M5 400 | installiert fux | 24:A4:3C:B4:55:E6 | 192.168.112.13/24 | n/a | station | n/a | v6.3.6 (XW) | Netzwerkmodus: Bridge Drahtlosmodus: Station WDS SSID: bb-fux-artfiles Sicherheit: WPA2-AES airMAX Priority: Keine MTU: 2024 Management VLAN: 5 STP: AUS Ping Überwachung: 192.168.112.34, 240s SNMP: ffrichtfunk SSH: AUS NTP Client: 192.168.112.100 Device discovery: AUS |

n/a |

| bb-fux-doormann22-nbe | Ubiquiti NanoBeam 5AC 19 | installiert fux | 04:18:D6:F8:C1:3D | 192.168.112.28/24 | n/a | 116 | n/a | XC.v8.7.11 | Netzwerkmodus: Bridge Drahtlosmodus: Station PTP SSID: bb-fux-doormann22 Sicherheit: WPA2-AES MTU: 2020 Management VLAN: 5 Ping Überwachung: 192.168.112.21, 240s SNMP: ffrichtfunk SSH: AUS NTP Client: 192.168.112.100 Device discovery: AUS |

n/a |

| bb-fux-fcsp-pbe | Ubiquiti PowerBeam-5AC-400 Gen2 | lagernd fux | F0:9F:C2:E4:50:C2 | 192.168.112.35/24 | 136+140 | n/a | AirOS v8.3 | Netzwerkmodus: Bridge Drahtlosmodus: Zugangspunkt PTP SSID: bb-fux-fcsp Sicherheit: WPA2-AES MTU: 2020 Management VLAN: 5 Ping Überwachung: 192.168.112.3, 240s SNMP: ffrichtfunk SSH: AUS NTP Client: 192.168.112.100 Device discovery: AUS |

n/a | |

| bb-fux-gleis4a-nbe | Ubiquiti NanoBeam 5AC 19 | installiert fux | 80:2A:A8:64:A6:82 | 192.168.112.46/24 | n/a | 153 | n/a | XC.v8.7.11 | Netzwerkmodus: Bridge Drahtlosmodus: AP PTP SSID: bb-fux-gleis4a Sicherheit: WPA2-AES MTU: 2020 Management VLAN: 5 Ping Überwachung: 192.168.112.74 SNMP: ffrichtfunk SSH: AUS NTP Client: 192.168.112.100 Device discovery: AUS |

n/a |

| bb-fux-hof-2-cpe2 | TP-Link CPE210 | installiert fux – wo ist die gelandet? | 60:e3:27:d6:14:40 | n/a | 2a03:2267:2::62E3:27FF:FED6:1440 | 5 | an | stable, autoupdated | Mesh auf WAN WLAN mesh: AUS TX Power: 63mW |

n/a |

| bb-fux-hof-2-nsm5 | Ubiquiti Nanostation M5 LoCo | installiert fux (DEFEKT: hängt sich häufig auf) |

80:2a:a8:7a:2a:c8 | 10.112.62.3/18 | 2a03:2267::822A:A8FF:FE7A:2AC8 | 104 | n/a | AirOS v6.1.2 (XW) | Netzwerkmodus: Bridge Drahtlosmodus: Zugangspunkt SSID: hamburg.freifunk.net airMAX: AUS Firmware suchen: AUS SSH: AUS Device discovery: AUS MTU: 2024 |

n/a |

| bb-fux-kern | TP-Link TL-WDR3600 v1 | installiert fux | F8:1A:67:D8:DF:D2 | 192.168.112.7/24 | 2a03:2267::fa1a:67ff:fed8:dfd2 | 44 | n/a | stable, autoupdated | github | de:ad:be:ef:90:1x |

| bb-fux-moewe-nbe | Ubiquiti NanoBeam 5AC 19 | installiert fux | 44:D9:E7:A8:A9:A3 | 192.168.112.4/24 | n/a | 165 | n/a | XC.v8.7.11 | Netzwerkmodus: Bridge Drahtlosmodus: AP PtMP airMAX Mixed SSID: bb-fux-moewe Sicherheit: WPA2-AES MTU: 2020 Management VLAN: 5 Ping Überwachung: aus SNMP: ffrichtfunk SSH: AUS NTP Client: 192.168.112.100 Device discovery: AUS |

n/a |

| bb-fux-mw-3g-tanz | TP-Link TL-WDR3600 v1 | installiert fux | e8:94:f6:68:2b:f6 | n/a | 2a03:2267::ea94:f6ff:fe68:2bf6 | 11, 36 | n/a | stable, autoupdated | Mesh auf WAN WLAN Mesh AUS |

n/a |

| bb-fux-sw1 | Ubiquiti EdgeSwitch 24-Port 250W | installiert fux | 04:18:D6:83:A4:99 | 192.168.112.10/24 | fe80::618:d6ff:fe83:a499/64 | n/a | aktiv: 14, 19 passiv: 4-7, 18, 20 - 24 |

1.9.3 lite | SSH: AUS Telnet: AUS HTTP admin mode: AUS HTTPS admin mode: AN SNMP: ffrichtfunk SNTP Server: 192.168.112.100 STP: AUS Port MTU: 9216 |

n/a |

| bb-fux-virchow-nsm5 | Ubiquiti Nanostation M5 | installiert fux | 04:18:D6:44:E1:E4 | 192.168.112.8/24 | n/a | 161 | aus | v6.3.6 (XW) | Netzwerkmodus: Bridge Drahtlosmodus: WDS Zugangspunkt SSID: bb-fux-virchow Sicherheit: WPA2-AES Kanalbreite: 20 MHz airMAX: an Entfernung: 0.5mi Client isolation: an SNMP: ffrichtfunk Ping watch-dog auf 192.168.112.60 3x 240s NTP Client: 192.168.112.100 SSH: AUS Device discovery: AUS MTU: 2024 |

n/a |

| bb-fux-werkhof-nbe | Ubiquiti NanoBeam 5AC 19 | installiert fux | 04:18:D6:F8:C9:BF | 192.168.112.15/24 | n/a | 155 | n/a | XC.v8.7.11 | Netzwerkmodus: Bridge Drahtlosmodus: Zugangspunkt PTP SSID: bb-fux-werkhof Sicherheit: WPA2-AES MTU: 2020 Management VLAN: 5 Ping Überwachung: 192.168.112.14, 240s SNMP: ffrichtfunk SSH: AUS NTP Client: 192.168.112.100 Device discovery: AUS |

n/a |

| bb-gemeindehaus-pgkaltona--nsm5 | Ubiquiti Nanostation M5 LoCo | installiert PGKAltona | 80:2A:A8:7A:42:29 | 192.168.112.52/24 | n/a | station | n/a | v6.3.6 (XW) | Netzwerkmodus: Bridge Drahtlosmodus: Station WDS SSID: bb-pgkaltona-gemeindehaus Sicherheit: WPA2-AES Entfernung: 0.1mi SNMP: ffrichtfunk SSH: AUS Device discovery: AUS MTU: 2024 Ping Überwachung: 192.168.112.6 |

n/a |

| bb-gleis4a-dach | Ubiquiti Edge Switch XP (ehem. Ubiquiti Tough Switch PoE PRO) |

installiert Gleis4a | 44:D9:E7:51:40:63 | 192.168.112.75/24 | fe80::46d9:e7ff:fe51:4063 | n/a | 1 falls Kernrouter PoE Splitter hat 2, 3, 6, 7, 8 |

v2.1.0 | SSH: AUS SNMP: ffrichtfunk Jumbo Frames (MTU 9720): AN Device discovery: AUS Flow control (alle Ports): AUS |

n/a |

| bb-gleis4a-fux-nbe | Ubiquiti NanoBeam 5AC 19 | installiert Gleis4a | 44:D9:E7:78:83:3C | 192.168.112.78/24 | fe80::46d9:e7ff:fe78:833c | Station | n/a | XC.v8.7.11 | Netzwerkmodus: Bridge Drahtlosmodus: Station PTP SSID: bb-fux-gleis4a Sicherheit: WPA2-AES MTU: 2020 Management VLAN: 5 SNMP: ffrichtfunk SSH: AUS NTP Client: 192.168.112.100 Device discovery: AUS |

n/a |

| bb-gleis4a-kern | TP-Link TL-WDR4900 v1 | installiert Gleis4a | F8:1A:67:5A:5D:E8 | 192.168.112.74/24 | 2a03:2267:2::fa1a:67ff:fe5a:5de8 | freifunk-firmware | n/a | stable, autoupdated | github | de:ad:be:ef:90:9x |

| bb-gleis4a-moewe-nbe | Ubiquiti NanoBeam 5AC 19 | installiert Gleis4a | 44:D9:E7:78:82:41 | 192.168.112.77/24 | fe80::46d9:e7ff:fe78:8241 | 100 | n/a | XC.v8.7.11 | Netzwerkmodus: Bridge Drahtlosmodus: AP PTP SSID: bb-gleis4a-moewe Sicherheit: WPA2-AES MTU: 2020 Management VLAN: 5 Ping Überwachung: aus SNMP: ffrichtfunk SSH: AUS NTP Client: 192.168.112.100 Device discovery: AUS |

n/a |

| bb-gleis4a-park-cpe2 | TP-Link CPE210 | installiert Gleis4a | 60:E3:27:B2:D7:5C | 10.112.96.7/19 | 2a03:2267:2:0:62e3:27ff:feb2:d75c | 13 | aus | PharOS 2.2.0 Build 20190125 Rel. 36276 (0000) | Mode: 802.11n SSID: hamburg.freifunk.net |

n/a |

| bb-gleis4a-park-cpe5 |

TP-Link CPE510 | installiert Gleis4a | 60:e3:27:72:42:ce | 10.112.96.9/19 | 2a03:2267:2:0:62e3:27ff:fe72:42ce | 100 | aus | PharOS 2.2.0 Build 20190125 Rel. 36276 (0000) | Mode: 802.11n SSID: hamburg.freifunk.net |

n/a |

| bb-gleis4a-pgkaltona-nbe | Ubiquiti NanoBeam 5AC 19 | installiert Gleis4a | 44:D9:E7:78:84:9A | 192.168.112.76/24 | fe80::46d9:e7ff:fe78:849a | 136 | n/a | XC.v8.7.11 | Netzwerkmodus: Bridge Drahtlosmodus: AP PTP SSID: bb-fux-pgkaltona Sicherheit: WPA2-AES MTU: 2020 Management VLAN: 5 Ping Überwachung: 192.168.112.48, 150s SNMP: ffrichtfunk SSH: AUS NTP Client: 192.168.112.100 Device discovery: AUS |

n/a |

| bb-gleis4a-sektorX (von Moewe) |

??? | lagernd Gleis4a | 18-A6-F7-CF-1B-70 | DHCP | 2a03:2267:2::1aa6:f7ff:fecf:1b70 | xxx | aus | ??? | ||

| bb-gleis4a-tiefgarage-cpe2 | TP-Link CPE210 | installiert Gleis4a | 30:B5:C2:86:3F:CA | 10.112.96.8/19 | 2a03:2267:2:0:32b5:c2ff:fe86:3fca | auto | aus | PharOS 2.2.0 Build 20190125 Rel. 36276 (0000) | Mode: 802.11n SSID: hamburg.freifunk.net |

n/a |

| bb-gleis4a-wasch-fahrradkeller-cpe5 | TP-Link CPE510 | installiert Gleis4a | 60:E3:27:CD:5E:2A | 10.112.96.10/19 | 2a03:2267:2:0:62e3:27ff:fecd:5e2a | auto | aus | PharOS 2.2.0 Build 20190125 Rel. 36276 (0000) | Mode: 802.11n SSID: hamburg.freifunk.net |

n/a |

| bb-gnarf-00-nsm2 | Ubiquiti Nanostation M2 | installiert gnarf | 24:a4:3c:ac:73:96 | n/a | 2a03:2267:2:0:26a4:3cff:feac:7396 | 1 | aus | stable, autoupdated | n/a | n/a |

| bb-hafen122-kern | TP-Link TL-WR1043N/ND v3 | installiert hafen122 | ec:08:6b:3f:d3:78 | 192.168.112.18/24 | 2a03:2267::ee08:6bff:fe3f:d378 | freifunk-firmware | n/a | stable, autoupdated | github | de:ad:be:ef:91:1x |

| bb-hafen122-stpaulikirche-nsm5 | Ubiquiti Nanostation M5 | installiert hafen122 | 80:2A:A8:F2:5D:9B | 192.168.112.31/24 | fe80::822A:A8FF:FEF2:5D9B | station | aus | v6.3.6 (XW) | Netzwerkmodus: Bridge Drahtlosmodus: Station WDS SSID: bb-stpaulikirche-hafen122 Sicherheit: WPA2-AES Entfernung: 0.2mi SNMP: ffrichtfunk SSH: AUS Device discovery: AUS MTU: 2024 Ping watch-dog auf 192.168.112.22 3 x 240s |

n/a |

| bb-kebap-11-nsm2 | Ubiquiti Nanostation M2 | installiert kebap | 24:a4:3c:e0:36:c0 | n/a | 2a03:2267:2:0:26a4:3cff:fee0:36c0 | freifunk-firmware | aus | stable, autoupdated | n/a | |

| bb-kebap-fux-nsm5 | Ubiquiti Nanostation M5 LoCo | installiert kebap | F0:9F:C2:E8:E8:78 | 192.168.112.71/24 | fe80::f29f:c2ff:fee8:e878 | station | n/a | v6.3.11 (XW) | Netzwerkmodus: Bridge Drahtlosmodus: Station WDS SSID: bb-fux-virchow Sicherheit: WPA2-AES Entfernung: 0.1mi SNMP: ffrichtfunk SSH: AUS Device discovery: AUS MTU: 2024 |

n/a |

| bb-kebap-kern | TP-Link TL-WDR4300 v1 | installiert kebap | E8:94:F6:CD:6D:46 | 192.168.112.34/24 | 2a03:2267::EA94:F6FF:FECD:6D46 | freifunk-firmware | n/a | stable, autoupdated | github | de:ad:be:ef:90:7x |

| bb-kebap-kern-reboot | installiert kebap | 192.168.112.49/24 | n/a | n/a | ||||||

| bb-kebap-sw1 | Ubiquiti Edge Switch XP (ehem. Ubiquiti Tough Switch PoE PRO) |

installiert kebap | 44:D9:E7:51:40:87 | 192.168.112.84/24 | fe80::46d9:e7ff:fe51:4087 | n/a | 2, 8 | v1.3.3 | SSH: AUS SNMP: ffrichtfunk Jumbo Frames (MTU 9720): AN Device discovery: AUS Flow control (alle Ports): AUS |

n/a |

| bb-kirchdorfer104-bue-nbe | Ubiquiti NanoBeam 5AC 19 | installiert Kirchdorfer104 | 44:D9:E7:78:83:73 | 192.168.112.58/24 | n/a | station | n/a | AirOS v8.5.1 | Netzwerkmodus: Bridge Drahtlosmodus: Station PTP SSID: bb-bue-kirchdorfer104 Sicherheit: WPA2-AES MTU: 2020 Management VLAN: 5 Ping Überwachung: 192.168.112.53, 240s SNMP: ffrichtfunk SSH: AUS NTP Client: 192.168.112.100 Device discovery: AUS |

n/a |

| bb-kirchdorfer104-kern | TP-Link TL-WR842N/ND v1 | installiert Kirchdorfer104 | 64:70:02:62:6B:EA | 192.168.112.59/24 | 2a03:2267::6670:2ff:fe62:6bea | freifunk-firmware | n/a | Stable 0.8.2 autoupdate: AUS |

github | de:ad:be:ef:90:dx |

| bb-kuno-fux-nsm5 | Ubiquiti Nanostation M5 | installiert Virchow33 | 78:8A:20:60:1B:2C | 192.168.112.62/24 | fe80::7A8A:20FF:FE60:1B2C | station | aus | AirOS v6.1.7 (XW) | Netzwerkmodus: Bridge Drahtlosmodus: Station WDS SSID: bb-fux-virchow Sicherheit: WPA2-AES Entfernung: 0.5mi Ping watch-dog auf 192.168.112.10 3 x 240s SNMP: ffrichtfunk SSH: AUS Device discovery: AUS MTU: 2024 |

n/a |

| bb-kuno-kern | TP-Link Archer C7 v2 | installiert Virchow33 | a4:2b:b0:d9:07:57 | 192.168.112.60/24 | 2a03:2267:2::22B:B0FF:FED9:757 | freifunk-firmware | n/a | stable, autoupdated | github | de:ad:be:ef:91:2x |

| bb-moewe-fux-nbe | Ubiquiti NanoBeam 5AC Gen2 | installiert möwe | 18:E8:29:78:B2:1B | 192.168.112.38/24 | n/a | station | aus | WA.v8.7.11 | Netzwerkmodus: Bridge Drahtlosmodus: Station WDS SSID: bb-fux-moewe Sicherheit: WPA2-AES airMAX Priority: Keine MTU: 2020 Management VLAN: 5 STP: AUS Ping Überwachung: 192.168.112.10, 240s SNMP: ffrichtfunk SSH: AUS NTP Client: 192.168.112.100 Device discovery: AUS |

n/a |

| bb-moewe-gleis4a-nbe | Ubiquiti NanoBeam 5AC Gen2 | installiert möwe | 18:E8:29:78:B0:BA | 192.168.112.72/24 | fe80::1AE8:29FF:FE78:B0BA | Station | aus | WA.v8.7.11 | Netzwerkmodus: Bridge Drahtlosmodus: Station PTP SSID: bb-gleis4a-moewe Sicherheit: WPA2 MTU: 2020 Management VLAN: 5 Ping Überwachung: 192.168.112.77, 150s SNMP: ffrichtfunk SSH: AUS NTP Client: 192.168.112.100 Device discovery: AUS |

n/a |

| bb-moewe-kern | TP-Link TL-WDR4300 v1 | installiert möwe | 60:e3:27:fb:45:f7 | 192.168.112.73/24 | 2a03:2267:2::62e3:27ff:fefb:45f7 | freifunk-firmware | n/a | stable, autoupdated | github | de:ad:be:ef:91:5x |

| bb-moewe-sw1 | installiert möwe | |||||||||

| bb-pgkaltona-00-nsm2 | Ubiquiti Nanostation M2 | installiert PGKAltona | 24:A4:3C:AC:73:1B | n/a | 2a03:2267::26A4:3CFF:FEAC:731B | freifunk-firmware | aus | stable, autoupdated | Mesh auf WAN TX Power: 63mW |

n/a |

| bb-pgkaltona-00-nsm5 | Ubiquiti Nanostation M5 | installiert PGKAltona | 80:2A:A8:72:69:BE | DHCP | 2a03:2267::822A:A8FF:FE72:69BE | 100 | aus | v6.3.6 (XW) | Netzwerkmodus: Bridge Drahtlosmodus: Zugangspunkt SSID: hamburg.freifunk.net airMAX: AUS Firmware suchen: AUS SSH: AUS Device discovery: AUS MTU: 2024 |

n/a |

| bb-pgkaltona-09-nsm2 | Ubiquiti Nanostation M2 | installiert PGKAltona | 24:A4:3C:AC:73:36 | n/a | 2a03:2267::26A4:3CFF:FEAC:7336 | 5 | aus | stable, autoupdated | Mesh auf WAN WLAN mesh: AUS TX Power: 63mW |

n/a |

| bb-pgkaltona-09-nsm5 | Ubiquiti Nanostation M5 | installiert PGKAltona | 80:2A:A8:72:6A:0D | DHCP | 2a03:2267::822A:A8FF:FE72:6A0D | 104 | aus | v6.3.6 (XW) | Netzwerkmodus: Bridge Drahtlosmodus: Zugangspunkt SSID: hamburg.freifunk.net airMAX: AUS Firmware suchen: AUS SSH: AUS Device discovery: AUS MTU: 2024 |

n/a |

| bb-pgkaltona-gemeindehaus | TP-Link TL-WDR3600 v1 | installiert PGKAltona | A0:F3:C1:99:30:DA | 192.168.112.50/24 | 2a03:2267::a2f3:c1ff:fe99:30da | 13, 44 | n/a | stable, autoupdated | github | de:ad:be:ef:90:bx |

| bb-pgkaltona-gemeindehaus-nsm5 | Ubiquiti Nanostation M5 | installiert PGKAltona | 04:18:D6:0C:BA:64 | 192.168.112.51/24 | n/a | 108+112 | aus | v6.3.6 (XW) | Netzwerkmodus: Bridge Drahtlosmodus: WDS Zugangspunkt SSID: bb-pgkaltona-gemeindehaus Sicherheit: WPA2-AES Kanalbreite: 40 MHz airMAX: an Entfernung: 0.1mi SNMP: ffrichtfunk SSH: AUS Device discovery: AUS MTU: 2024 Ping watch-dog auf 192.168.112.50 3 x 240s |

n/a |

| bb-pgkaltona-gleis4a-nbe | Ubiquiti NanoBeam 5AC 19 | installiert PGKAltona | 80:2A:A8:64:A7:DA | 192.168.112.47/24 | n/a | station | n/a | XC.v8.7.9 | Netzwerkmodus: Bridge Drahtlosmodus: Station PTP SSID: bb-fux-pgkaltona Sicherheit: WPA2-AES MTU: 2020 Management VLAN: 5 Ping Überwachung: 192.168.112.75, 240s SNMP: ffrichtfunk SSH: AUS NTP Client: 192.168.112.100 Device discovery: AUS |

n/a |

| bb-pgkaltona-kern | TP-Link TL-WR1043N/ND v3 | installiert PGKAltona | ec:08:6b:a4:d0:76 | 192.168.112.48/24 | 2a03:2267::EE08:6BFF:FEA4:D076 | aus | n/a | stable, autoupdated | github | de:ad:be:ef:90:2x |

| bb-pgkaltona-sw1 | Ubiquiti Edge Switch XP (ehem. Ubiquiti Tough Switch PoE PRO) |

installiert PGKAltona | 24:A4:3C:3C:F5:87 | 192.168.112.6/24 | fe80::26a4:3cff:fe3c:f587 | n/a | 2, 3, 6, 7 | v2.1.0 | SSH: AUS SNMP: ffrichtfunk Jumbo Frames (MTU 9720): AN Device discovery: AUS Flow control (alle Ports): AUS |

n/a |

| bb-schanzenstern-cko-nbe | Ubiquiti NanoBeam 5AC 19 | installiert Schanzenstern | 44:D9:E7:78:82:3A | 192.168.112.66/24 | fe80::46D9:E7FF:FE78:823A | station | n/a | XC.v8.7.11 | Wireless Netzwerkmodus: Bridge Drahtlosmodus: Station PtMP SSID: bb-cko-schanzenstrern Ausgangsleistung: 11dB Entfernung: 0.5mi APC: -60dBM Sicherheit: WPA2-AES Network MTU: 2020 SLAAC: AN Services Ping Überwachung: aus SNMP: ffrichtfunk SSH: AUS NTP: 192.168.112.100 Device & CDP discovery: AUS System Nach Aktuallisierungen suchen: AUS Zeitzone: CET |

n/a |

| bb-schanzenstern-kern | Fujitsu Futro | installiert Schanzenstern | 00:19:99:5c:dc:c5 | 192.168.112.2/24 | 2a03:2267::219:99ff:fe5c:dcc5 | n/a | n/a | stable, autoupdated | github | de:ad:be:ef:90:ex |

| bb-schanzenstern-sw1 | Ubiquiti EdgeSwitch-8-150W | installiert Schanzenstern | F0:9F:C2:08:39:84 | 192.168.112.11/24 | fe80::F29F:C2FF:FE08:3984 | n/a | 24V passiv: 7 aktiv: 8 |

1.9.3 lite | SSH: AUS Telnet: AUS HTTP admin mode: AUS HTTPS admin mode: AN SNMP: ffrichtfunk SNTP Server: 192.168.112.100 STP: AUS Port MTU: 9216 |

n/a |

| bb-schanzenstern-werkhof | Mikrotik SXT HG5 | installiert Schanzenstern | E4:8D:8C:40:D5:9B | 192.168.112.39/24 | n/a | 108+112 | n/a | RouterOS v6.39.1 | Wirless: MTU: 2290 L2 MTU: 1600 Mode: bridge Channel Width: 20/40Ce SSID: bb_schanzenstern_werkhof Wirless Protocoll: nv2 nstreme Security Profile: WPA2 Enable Nstreme Wireless-Security Profiles: WPA2 anlegen |

n/a |

| bb-stpaulikirche-00-cpe2 | TP-Link CPE210 | installiert stpaulikirche | c4:e9:84:be:1c:e6 | n/a | 2a03:2267:2:0:c6e9:84ff:febe:1ce6 | freifunk-firmware | aus | stable, autoupdated | Mesh auf WAN TX Power: 12mW |

n/a |

| bb-stpaulikirche-09-cpe2 | TP-Link CPE210 | installiert stpaulikirche | c4:e9:84:c1:fe:dc | n/a | 2a03:2267:2:0:c6e9:84ff:fec1:fedc | 5 | aus | stable, autoupdated | Mesh auf WAN TX Power: 12mW hop_penalty '1' |

n/a |

| bb-stpaulikirche-18-cpe2 | TP-Link CPE210 | installiert stpaulikirche | c4:e9:84:c1:fe:c0 | n/a | 2a03:2267:2:0:c6e9:84ff:fec1:fec0 | 9 | aus | stable, autoupdated | Mesh auf WAN WLAN mesh: AUS TX Power: 12mW |

n/a |

| bb-stpaulikirche-27-cpe2 | TP-Link CPE210 | installiert stpaulikirche | c4:e9:84:c1:fc:46 | n/a | 2a03:2267:2:0:c6e9:84ff:fec1:fc46 | 13 | aus | stable, autoupdated | Mesh auf WAN WLAN mesh: AUS TX Power: 12mW |

n/a |

| bb-stpaulikirche-doormann22-nbe | Ubiquiti NanoBeam 5AC 19 | installiert stpaulikirche | 04:18:D6:F8:C6:24 | 192.168.112.26/24 | n/a | n/a | XC.v8.7.11 | Netzwerkmodus: Bridge Drahtlosmodus: Access Point PTP SSID: bb-stpaulikirche-doormann22 Sicherheit: WPA2-AES MTU: 2020 Management VLAN: 5 Ping Überwachung: 192.168.112.21, 240s SNMP: ffrichtfunk SSH: AUS NTP Client: 192.168.112.100 Device discovery: AUS |

n/a | |

| bb-stpaulikirche-hafen122-nsm5 | Ubiquiti Nanostation M5 | installiert stpaulikirche | 04:18:D6:2C:4C:FF | 192.168.112.30/24 | fe80::618:D6FF:FE2C:4CFF | 160 | aus | v6.3.6 (XW) | Netzwerkmodus: Bridge Drahtlosmodus: WDS Zugangspunkt SSID: bb-stpaulikirche-hafen122 Sicherheit: WPA2-AES Kanalbreite: TBD MHz airMAX: an Entfernung: 0.2mi SNMP: ffrichtfunk SSH: AUS Device discovery: AUS MTU: 2024 Ping watch-dog auf 192.168.112.18 3 x 240s |

n/a |

| bb-stpaulikirche-kern | TP-Link TL-WDR3600 v1 | installiert stpaulikirche | f8:1a:67:ca:92:24 | 192.168.112.24/24 | 2a03:2267::fa1a:67ff:feca:9224 | 44 | n/a | stable, autoupdated | github | de:ad:be:ef:90:5x |

| bb-stpaulikirche-sw1 | Ubiquiti Edge Switch XP (ehem. Ubiquiti Tough Switch PoE PRO) |

installiert stpaulikirche | 24:A4:3C:B3:5E:FB | 192.168.112.22/24 | fe80::26a4:3cff:feb3:5efb | n/a | 3, 4, 5, 6, 8 | v2.1.0 | SSH: AUS SNMP: ffrichtfunk Jumbo Frames (MTU 9720): AN Device discovery: AUS Flow control (alle Ports): AUS |

n/a |

| bb-stpaulikirche-uplink | Ubiquiti Nanostation M2 | installiert stpaulikirche | 24:a4:3c:ac:74:1b | n/a | 2a03:2267::26a4:3cff:feac:741b | freifunk-firmware | aus | stable, autoupdated | Mesh auf WAN TX Power: 79mW |

n/a |

| bb-sumo-dach-nsm5 | Ubiquiti Nanostation M5 | installiert Virchow61 | 78:8A:20:36:76:9D | 192.168.112.64/24 | fe80::7A8A:20FF:FE36:769D | 100 | aus | v6.3.6 (XW) | Wireless Netzwerkmodus: Bridge Drahtlosmodus: Zugangspunkt WDS SSID: bb-sumo Kanäle im Innenbereich verbergen: AN Ausgangsleistung: 0dB Sicherheit: WPA2-AES Network MTU: 2024 SLAAC: AN Advanced Entfernung: 0.1mi Services Ping watch-dog auf 192.168.112.61 3 x 240s SNMP: ffrichtfunk SSH: AUS NTP: 192.168.112.100 Device & CDP discovery: AUS System Nach Aktuallisierungen suchen: AUS Zeitzone: CET |

n/a |

| bb-sumo-fux-nsm5 | Ubiquiti Nanostation M5 | installiert Virchow61 | 78:8A:20:60:1B:F3 | 192.168.112.63/24 | fe80::7A8A:20FF:FE60:1BF3 | station | an | v6.3.6 (XW) | Wireless Netzwerkmodus: Bridge Drahtlosmodus: Station WDS SSID: bb-fux-virchow Kanäle im Innenbereich verbergen: AN Sicherheit: WPA2-AES Network MTU: 2024 SLAAC: AN Advanced Entfernung: 0.4mi Services Ping watch-dog auf 192.168.112.10 3 x 240s SNMP: ffrichtfunk SSH: AUS NTP: 192.168.112.100 Device & CDP discovery: AUS System Nach Aktuallisierungen suchen: AUS Zeitzone: CET |

n/a |

| bb-sumo-hof-nsm5 | Ubiquiti Nanostation M5 | installiert Virchow61 | 04:18:d6:2c:49:08 | 192.168.112.65/24 | 2a03:2267::618:D6FF:FE2C:4908 | station | aus | v6.3.6 (XW) | Wireless Netzwerkmodus: Bridge Drahtlosmodus: Station WDS SSID: bb-sumo Kanäle im Innenbereich verbergen: AN Ausgangsleistung: 0dB Sicherheit: WPA2-AES Network MTU: 2024 SLAAC: AN Advanced Entfernung: 0.1mi Services Ping watch-dog auf 192.168.112.64 3 x 240s SNMP: ffrichtfunk SSH: AUS NTP: 192.168.112.100 Device & CDP discovery: AUS System Nach Aktuallisierungen suchen: AUS Zeitzone: CET |

n/a |

| bb-sumo-kern | TP-Link Archer C7 v2 | installiert Virchow61 | 60:e3:27:27:c0:be | 192.168.112.61/24 | 2a03:2267:2::62e3:27ff:fe27:c0be | freifunk-firmware | n/a | stable, autoupdated | github | de:ad:be:ef:91:3x |

| bb-werkhof-00-cpe2 | TP-Link CPE210 | installiert werkhof | c4:e9:84:b0:b4:28 | n/a | 2a03:2267:2:0:c6e9:84ff:feb0:b428 | 5 | 1 | stable, autoupdated | Mesh auf WAN WLAN mesh: AUS TX Power: 12mW |

n/a |

| bb-werkhof-00-cpe5 | TP-Link CPE510 | installiert werkhof | C4:E9:84:99:A4:2E | 10.112.96.5/19 | 2a03:2267:2:0:c6e9:84ff:fe99:a42e | 100 | aus | PharOS 2.2.0 Build 20190125 Rel. 36276 (0000) | Mode: 802.11n SSID: hamburg.freifunk.net Transmit Beamforming: AN Device discovery: AUS HTTPS: AN Remote Management: AUS |

n/a |

| bb-werkhof-18-cpe2 | TP-Link CPE210 | installiert werkhof | c4:e9:84:b0:b3:fc | n/a | 2a03:2267:2:0:c6e9:84ff:feb0:b3fc | 1 | 1 | stable, autoupdated | Mesh auf WAN WLAN client: AUS TX Power: 12mW hop_penalty '1' |

n/a |

| bb-werkhof-18-cpe5 | TP-Link CPE510 | installiert werkhof | C4:E9:84:99:9E:B4 | 10.112.96.6/19 | 2a03:2267:2:0:c6e9:84ff:fe99:9eb4 | 104 | aus | PharOS 2.2.0 Build 20190125 Rel. 36276 (0000) | Mode: 802.11n SSID: hamburg.freifunk.net Transmit Beamforming: AN Device discovery: AUS HTTPS: AN Remote Management: AUS |

n/a |

| bb-werkhof-fux-nbe | Ubiquiti NanoBeam 5AC 19 | installiert werkhof | 04:18:D6:F8:C6:AA | 192.168.112.16/24 | n/a | station | n/a | XC.v8.7.11 | Netzwerkmodus: Bridge Drahtlosmodus: Station PTP SSID: bb-fux-werkhof Sicherheit: WPA2-AES MTU: 2020 Management VLAN: 5 Ping Überwachung: aus SNMP: ffrichtfunk SSH: AUS NTP Client: 192.168.112.100 Device discovery: AUS |

n/a |

| bb-werkhof-kern | TP-Link TL-WR1043N/ND v2 | installiert werkhof | 14:cc:20:4d:3d:68 | 192.168.112.17/24 | 2a03:2267::16CC:20FF:FE4D:3D68 | 9 | n/a | stable, autoupdated | github | de:ad:be:ef:90:3x |

| bb-werkhof-schanzenstern | Mikrotik SXT HG5 | installiert werkhof | E4:8D:8C:4D:B3:9D | 192.168.112.20/24 | n/a | station | n/a | RouterOS v6.39.1 | Wirless: MTU: 2290 L2 MTU: 1600 Mode: station bridge Channel Width: 20/40Ce SSID: bb_schanzenstern_werkhof Wirless Protocoll: nv2 nstreme Security Profile: WPA2 Enable Nstreme Wireless-Security Profiles: WPA2 anlegen |

n/a |

| bb-werkhof-sw1 | Ubiquiti Edge Switch XP (ehem. Ubiquiti Tough Switch PoE PRO) |

installiert werkhof | 04:18:D6:06:BC:9B | 192.168.112.14/24 | fe80::618:d6ff:fe06:bc9b | n/a | 2, 3, 5, 6, 7 | v2.1.0 | SSH: AUS SNMP: ffrichtfunk Jumbo Frames (MTU 9720): AN Device discovery: AUS Flow control (alle Ports): AUS |

n/a |

| bb-werkhof-vogelfrei-cpe5 | TP-Link CPE510 | installiert werkhof (INAKTIV) |

60:E3:27:72:3F:92 | 192.168.112.36/24 | n/a | 108+112 | aus | PharOS 2.2.0 Build 20190806 | Operation Mode: Access Point Mode: 802.11a/n SSID: bb-werkhof-vogelfrei WDS: Enable Securtiy: WPA-PSK Version: WPA2 Encryption: AES Distance: auto Transmit Beamforming: AN Device discovery: AUS CPD: AUS PoE Passthrough: AUS HTTPS: AN Remote Management: AUS |

n/a |

| bb-winfrid12-doormann22-nbe | Ubiquiti NanoBeam 5AC 19 | installiert winfriedweg | 44:D9:E7:78:83:3B | 192.168.112.44/24 | n/a | 132 | n/a | XC.v8.7.11 | Netzwerkmodus: Bridge Drahtlosmodus: Zugangspunkt PTP SSID: bb-fux-werkhof Sicherheit: WPA2-AES MTU: 2020 Management VLAN: 5 Ping Überwachung: 192.168.112.21, 240s SNMP: ffrichtfunk SSH: AUS NTP Client: 192.168.112.100 Device discovery: AUS |

n/a |

| bb-winfrid12-kern | TP-Link TL-WDR4300 v1 | installiert winfriedweg | C0:4A:00:38:AD:5C | 192.168.112.42/24 | 2a03:2267::C24A:FF:FE38:AD5C | freifunk-firmware | n/a | stable, autoupdated | github | de:ad:be:ef:90:ax |

| bb-zeise26-fux-nsm5 | Ubiquiti Nanostation M5 | installiert erik (INAKTIV) |

04:18:D6:44:E2:5D | 192.168.112.5/24 | n/a | station | aus | AirOS v6.0.4 (XW) | Netzwerkmodus: Bridge Drahtlosmodus: Station WDS SSID: bb-zeise26-fux Sicherheit: WPA2-AES Entfernung: 0.1mi SNMP: ffrichtfunk SSH: AUS Device discovery: AUS MTU: 2024 Ping watch-dog auf 192.168.112.54 3 x 240s |

n/a |

| cloud.hamburg.freifunk.net | server | installiert fux | 00:24:21:2e:63:f9 | 192.168.112.33/24 | 2a03:2267::224:21ff:fe2e:63f9 | n/a | n/a | Debian jessie | n/a | n/a |

| NTP server | 192.168.112.100/24 |